Hacker-Prinzessin auf der Erbse

Eine Hacker-Prinzessin echauffiert sich über Apples Sicherheits-Updates und keiner recherchiert. Sie hatte sich vorher bereits in einem ähnlichen Fall geäußert. Beide Male war ich unzufrieden mit ihr, denn einige Dinge sind dabei schlicht fachlich falsch.

Prinzessin

Kristin Paget war in ihren ersten 33 Jahren Chris Paget, ein bekannter Hacker, der unter anderem für Microsoft arbeitete, um Vista sicherer zu machen. Hier ist ein Video von Chris:

Details zum Video bei YouTube ansehen.

Chris hat sich wohl schon immer mehr als Mädchen gefühlt und in 2011 hatte er beschlossen, sein Geschlecht endgültig zu wechseln. Hier schreibt sie von ihrem neuen Leben als Frau.

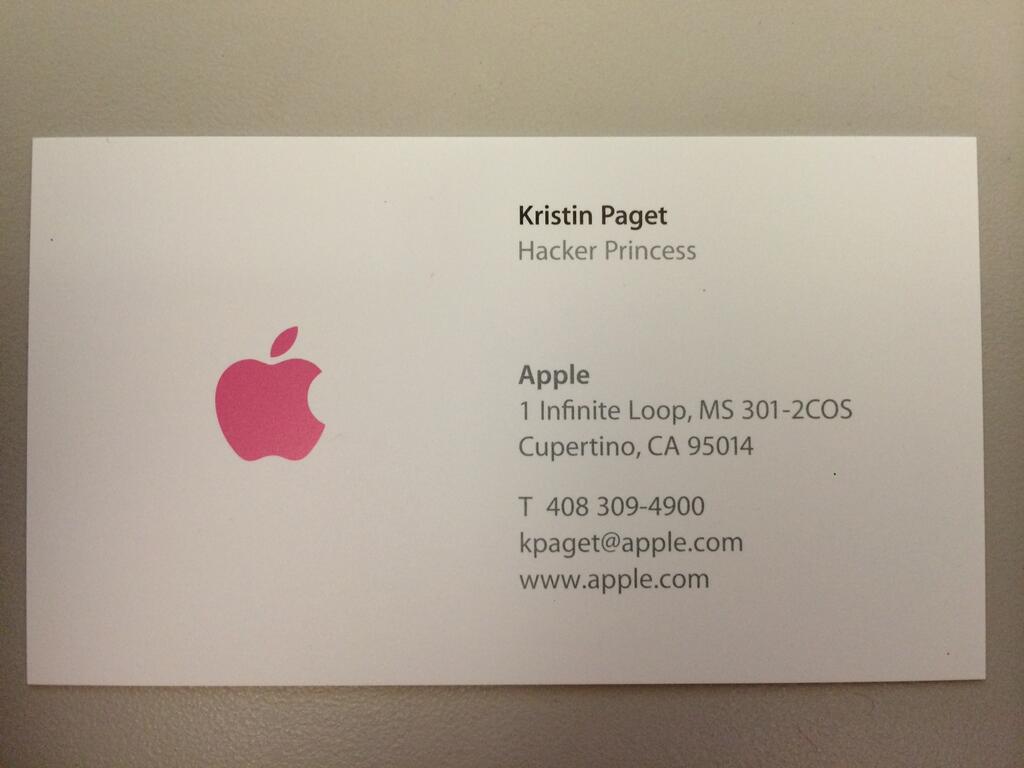

Sie arbeitete auch über ein Jahr bei Apple und hatte dort offiziell den Job-Titel "Hacker-Prinzessin". Eine nette Geste, die für Apple spricht. Paget freute sich auf Twitter über die Visitenkarten und erwähnte, daß sie diese nicht nur in rosa, sondern auch in lila, grün, blau und orange bekommen hat, wobei rosa offensichtlich ihre Lieblingsfarbe ist.

Momentan arbeitet sie bei Tesla Motors und hackt Elektro-Autos. Vor kurzem beschwerte sie sich auf Twitter, daß sie mit hochhackigen Schuhen nicht so schnell fahren kann, weil sie damit die Pedale nicht voll durchtreten kann.

Auf jeden Fall dachte ich, als ich ihr Foto das erste Mal sah, und das war im Zusammenhang mit der "Hacker-Prinzessin"-Visitenkarte, sofort an Cindy aus Marzahn. Die beiden sehen sich ähnlich, lieben beide rosa und wollen beide unbedingt Prinzessin sein. Zumindest gehört eine ordentliche Portion Selbstironie dazu, sich solch eine Berufsbezeichnung zu wünschen.

Zero-Day

Apple hatte in letzter Zeit für iOS und OS X verschiedene Sicherheits-Bugs veröffentlicht, die zum Teil dieselben Probleme behoben auf beiden Plattformen. Allerdings passierte das nicht gleichzeitig, sondern zeitlich um ein paar Tage versetzt. Darum behauptet Paget, Apple habe einen 0day auf die jeweils andere Plattform fallengelassen.

Ein Zero-Day ist ein bislang unbekannter Bug, der erst durch einen funktionierenden Exploit, also Code, der diesen Bug mißbraucht, bekannt wird, und darum dem betreffenden Hersteller keinen Tag Zeit läßt, das Problem zu beheben, bevor es ausgenutzt wird. Es liegen also null Tage zwischen dem Bekanntwerden und dem Ausnutzen eines solchen Fehlers.

Dem aufmerksamen Beobachter fallen nun folgende Diskrepanzen auf:

- Ein Bugfix ist kein Exploit. Insbesondere darum ist ein Bugfix auch kein 0day.

- Apple hat den Bug schon woanders gefixt, er ist Apple also bekannt gewesen und damit hatte Apple mehr als 0 Tage Zeit, um zu reagieren. Wieder nichts mit 0day.

Da Paget in beiden Blogpostings von 0days spricht, ist das fachlich vollkommener Unfug. In jeder Hinsicht. Und ich kann es nicht leiden, wenn bekannte Reizworte wie 0day fachlich falsch verwendet für erhöhte Aufmerksamkeit sorgen sollen. Paget ist eine erfahrene Größe in der Sicherheitsbranche, darum unterstelle ich Vorsatz. Das ist umso schlimmer, weil unbedarfte News-Redakteure auf diesen Köder reinfallen und den schnellen, billigen Aufreißer damit bringen.

Gefahren-Potential

Was Paget vermutlich meint, aber nicht korrekt formuliert, ist: Ein Krimineller könnte das Sicherheits-Update analysieren und die fehlerhafte Stelle damit genau identifizieren und wüßte dann, was er angreifen müßte. Auch auf der anderen Plattform, die den Bugfix noch nicht bekam.

Aber auch dieses Szenario ist nicht korrekt, denn:

- Die Bugs waren schon vorher bekannt. Sie tauchten beispielsweise einige Zeit zuvor in den von Apple verwendeten Open Source Projekten auf. Oder sie wurden von anderen Hackern auf Sicherheits-Konferenzen vorgeführt. Apple hat sie also nicht erst selbst durch das Security-Update bekannt gemacht, wie Paget uns weismachen will.

- Da die Bugs also schon vorher bekannt waren, konnte auch schon vor Apples Security-Update ein Exploit dagegen programmiert werden.

- Bei den einzelnen Bugs, die allein von Apple entdeckt wurden, war der Zeitraum zwischen den Security-Updates auf beiden Plattformen kurz genug. Den Binär-Patch zu analysieren, den damit gefixten Bug untersuchen und dann funktionierenden Exploit-Code zu schreiben, kostet schon ein paar Tage Zeit.

- Außerdem ist davon auszugehen, daß Sicherheits-Bugs ohne viel Aufsehen lange vorher im Untergrund und bei Geheimdiensten die Runde gemacht haben. Den wirklich gefährlichen Leuten hat Apple mit dem Update also nicht geholfen, sondern geschadet.

Das Risiko, das erste System nicht mit dem Bugfix zu versehen, bis auch der Fix für das zweite soweit ist, halte ich darum für deutlich höher, als einen Zeitversatz bei der Auslieferung zwischen den Systemen zu haben. Apple hat, wie oben begründet, also das Risiko für die jeweils andere Plattform durch das Security-Update nicht erhöht, sondern für seine Kunden insgesamt verringert.

Was Kristin Paget, die Prinzessin auf der Erbse, hier betreibt, ist nicht nur Falschinformation, sondern billige Self-Publicity, um sich Bekanntheit und einen neuen Security-Auftrag bei der nächsten Firma zu sichern.

Jammern auf höchstem Niveau

Wenn man Apples Sicherheits-Updates mit Android vergleicht, ist das echt Jammern auf allerhöchstem Niveau:

- Aktuelle Low-End-Android-Geräte kommen mit Android 2.x auf den Markt und bekommen nie auch nur ein einziges Update. Und das trotz bekannter Sicherheits-Bugs.

- Aktuelle High-End-Android-Geräte und Top-Seller mit egal welcher Android-Version bekommen, auch wenn sie direkt von Google unterstützt werden, nach 18 Monaten keine Updates mehr.

- Die meisten Android 4.x-Geräte, die nicht direkt von Google kommen, bekommen mit Glück und Monaten Verzögerung, wenn es hoch kommt vielleicht einmal ein Update.

Apple hingegen versorgt selbst Smartphones, die über vier Jahre alt sind wie das iPhone 4, noch mit allen Updates. Irgendwie verlieren manche "Sicherheits-Forscher" einfach jedes Maß an Objektivität, wenn Apple das Thema ist.

Link: osx.realmacmark.de/blog/osx_blog_2014-04-c.php