daily.out

2013-01-12 Minimum-Versionen für Internet-PlugIns

Aufgrund einer Java-Schwachstelle können sämtliche Rechner, die Java im Browser nutzen können, über passend präparierte Webseiten angegriffen werden. Mac Rumors schreibt, Apple hätte in der "Xprotect.plist blacklist" eine Mindest-Version für Java definiert und alle Macs damit abgesichert, da diese sich Updates für diese Liste regelmaßig holen.

Das ist allerdings nicht so ganz richtig, weil diese Blacklist nur für Schädlinge verwendet wird. Manche andere Seite schreibt sogar, Apple habe Java als Malware gelistet, was auch Unfug ist. Manche Seiten raten wegen der Java-Lücke zur Deinstallation von Java auf Mac OS X. Das ist jedoch völlig unnötig. Was wirklich los ist, lest Ihr hier:

Du kommst hier nicht rein!

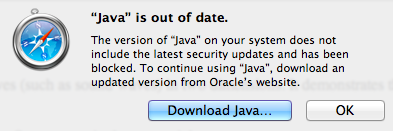

Versucht Safari ein Java-Applet auf einer Webseite auszuführen und benutzt dafür keine ausreichend sichere Version des PlugIns, dann bekommt man diese Meldung zu sehen:

Die im System dafür zuständige Stelle ist jedoch nicht die von Mac Rumors genannte Xprotect.plist, die man mit meiner WallsOfTroy.app leicht einsehen kann, sondern die XProtect.meta.plist. In dieser stand bislang nur das letzte Änderungsdatum der Xprotect-Liste. Inzwischen findet sich in diesen Meta-Infos auch eine PlugInBlacklist, die für das Flash Player PlugIn und das Java PlugIn Mindest-Versionsnummern definiert. Die Xprotect-Liste hingegen definiert eine Schädlingsliste. Die XProtect-Meta-Liste definiert nur Mindest-Versionen für Internet-PlugIns und keine Schädlinge. Beide Listen werden täglich automatisch vom System aktualisiert und auch beim Neustart des Recherns.

Diese Meta-Liste verhindert also das Nutzen von Java-PlugIns, die älter sind als Version 1.7.10.19, betrifft also auch die bei mir installierte aktuell verteilte Version "build 1.7.0_10-b18". Sobald Oracle eine neuere Version veröffentlicht, werden Java-PlugIns wieder laufen auf dem Mac. Zur Zeit (12. Januar 2013) bietet Oracles Seite, die man über die Dialog-Box erreicht, keine ausreichend neue Java-Version an.

Eine manuelle Änderung der XProtect.meta.plist ist zwar möglich, aber nicht ratsam. Da Elster Online nur für Safari auf OS X offiziell unterstützt wird, wäre dies einer der Fälle, in denen man das Safari PlugIn wieder aktivieren müßte, und das geht so:

sudo sed -i .backup 's/1.7.10.19/1.7.10.18/' /System/Library/CoreServices/CoreTypes.bundle/Contents/Resources/XProtect.meta.plist

Safari sollte man danach erneut starten. Das Kommando ändert die Minimum-Version von 1.7.10.19 auf 1.7.10.18 und macht von der Originaldatei eine Kopie, die mit der Endung .backup abgelegt wird. Um es wieder rückgängig zu machen, tauschen 19 und 18 die Plätze. Man sollte jedoch damit rechnen, daß diese Datei automatisch wieder aktualisiert wird, beispielsweise beim Neustart.

Zum Testen, ob Java-Applets laufen oder nicht, kann man harmlose Seiten wie diese verwenden.

Normale Desktop-Java-Programme laufen weiterhin, weil sie keine PlugIns sind. Die Sicherheitslücke betrifft auch nur Java-Applets, weil es sich um ein Entkommen aus der Sandbox für Java-Applets handelt; die Java-Sicherheits-Lücken würden einer normalen Anwendung keine zusätzlichen Möglichkeiten bieten, weil diese nicht wie Applets in der Java-Sandbox für Applets laufen. Übliche Java-Programme dürfen Code nachladen, Java-Applets dürfen das nicht beliebig.

Eine Analyse von Esteban Guillardoy zeigt, daß auch ältere Java-Versionen betroffen sind.

Link: osx.realmacmark.de/blog/osx_blog_2013-01-a.php